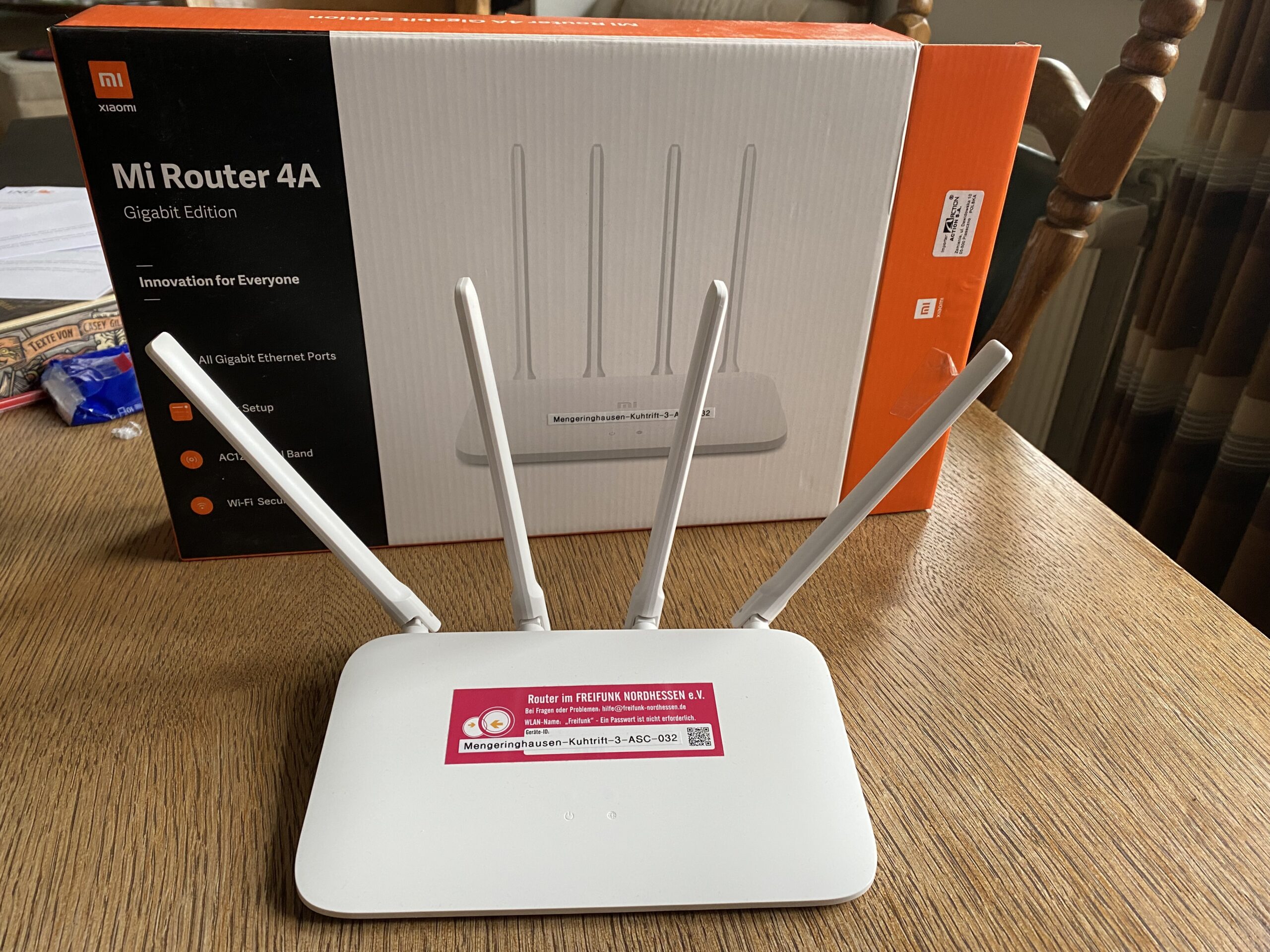

#FFNordhessen Tutorial: Xiaomi A4 Gigabit-Edition mit Freifunk-Firmware flashen

Dieser Anleitung soll euch helfen, die Router Xiami A4 Gigabit entsprechend mit der Firmware von Freifunk Nordhessen zu versorgen.

Weiterleitendende Anleitungen findet ihr u.A. bei Freifunk Franken, Freifunk Dresden und unter GitHub…

Die Anleitung, nach der wir unsere Geräte flashen stamm von den Freifunk-Freunden aus Franken und ihr findet die hier verlinkt:

https://wiki.freifunk-franken.de/w/Firmwareinstallation/Xiaomi_Mi_Router_4A

Weitere Informationen findet man immer im OpenWrt Wiki: https://openwrt.org/inbox/toh/xiaomi/xiaomi_mi_router_4a_gigabit_edition

Aktuell (Dezember 2021) ist das Flashen mit diesem Firmware Exploit der einfachste Weg: https://github.com/acecilia/OpenWRTInvasion

Zusätzlich gibt es eine Videozusammenfassung, welche als Refernz dienen kann. bitte beachtet aber die Hinweise im oben verlinkten Git Repository: https://www.youtube.com/watch?v=VxzEvdDWU_s

Vorbereitung

- Freifunk Firmware und OpenWrt für das Gerät herunterladen

Router vorbereiten

- WAN-Port mit Internet verbinden (wichtig, da beim Installationsvorgang zusätzliche Daten vom Router aus dem Internet geladen werden müssen!), alternativ geht auch WiFi Client (Modus “WiFi Access Point”, hier ändert sich allerdings die IP Adresse!)

- PC mit einem der beiden LAN-Ports verbinden, IP Adresse per DHCP beziehen

- Mit 192.168.31.1 verbinden und Router initial einrichten

- Stok auslesen: Erneut im Router einloggen. Die URL in der Adresszeile beinhaltet etwas wie

stok=3700b146c87e45fea51170f87f47d34c

Exploit ausnutzen

- Git Repository klonen:

git clone https://github.com/acecilia/OpenWRTInvasion.git - python3-pip installieren

- Im geklonten Repository “remote_command_execution_vulnerability.py” ausführen:

cd OpenWRTInvasion; python remote_command_execution_vulnerability.py - IP Adresse des Routers und Stok (nur den Part hinter dem =) eingeben

OpenWrt flashen

- telnet auf den Router (User: root, Passwort: root):

telnet 192.168.31.1 - OpenWrt sysupgrade Image nach /tmp/firmware.bin kopieren, z.B. per

cd /tmp; wget <firmware-url> - Prüfe Checksum:

./busybox sha256sum firmware.bin - Installation mit

mtd -e OS1 -r write firmware.bin OS1

Hier kann theoretisch auch direkt die Freifunk Firmware heruntergeladen und geflasht werden.

Freifunk flashen

- Nach Reboot Login mit OpenWrt Defaults auf LAN Ports (192.168.1.1, Username: root, kein Passwort)

- Freifunk Firmware per scp nach /tmp kopieren

- Freifunk Firmware installieren:

sysupgrade -n /tmp/fff-firmware.bin